به گزارش سونیوز، در این یادداشت قصد داریم به صورت اختصاصی و فنی به موضوع هک سامانه هوشمند سوخت پرداخته و منشا احتمالی آن را بررسی نمائیم.

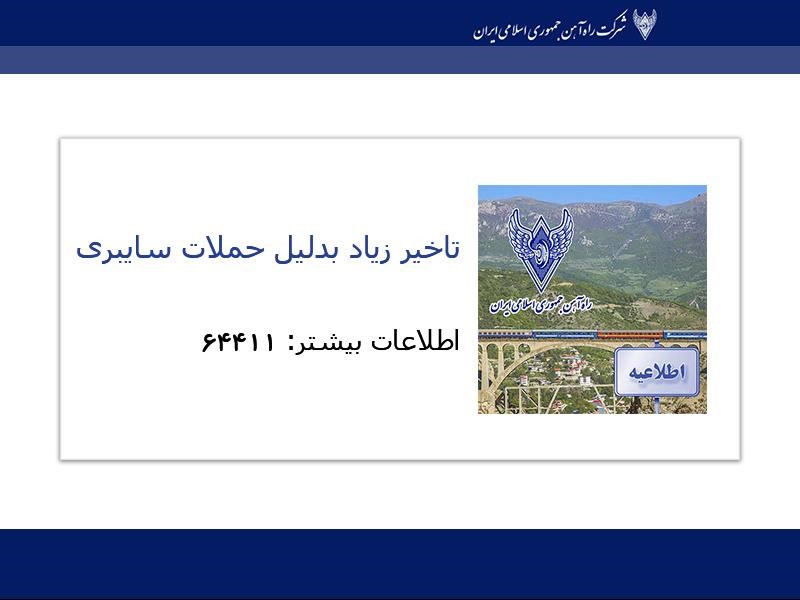

برای بررسی منشا این حمله بایستی برگردیم به حدود 4 ماه پیش، یعنی تیر ماه سال جاری که خبر هک شدن شرکت راه آهن جمهوری اسلامی ایران منتشر شد. در پی این حمله سایبری، حرکت کلیه قطارها متوقف شده، سیستم کلیه کارمندان شرکت راه آهن قفل و مسافران با پیام " حمله سایبری | تماس با 64411 " در تابلو اعلانات ایستگاه های راه آهن مواجه شدند.

در آن زمان هیچ گروهی یا ارگانی مسئولیت حمله سایبری به شرکت راه آهن را نپذیرفت. ولی ما با بررسی های فنی خود متوجه شدیم که حمله از طریق اجرای یک فایل آلوده به نام msapp.exe که به طریقی به سیستم های شرکت راه آهن وارد شده بود صورت گرفته است. حال بایستی جهت بررسی بیشتر به سراغ کدگشایی این بدافزار میرفتیم. پس از کدگشایی این بدافزار متوجه شدیم که عبارت “ INDRA “ بارها در داخل کدهای این بدافزار استفاده شده است که آن زمان برایمان نامفهوم بود ولی احتمال میدادیم که این یک امضای دیجیتال از سوی هکر باشد.

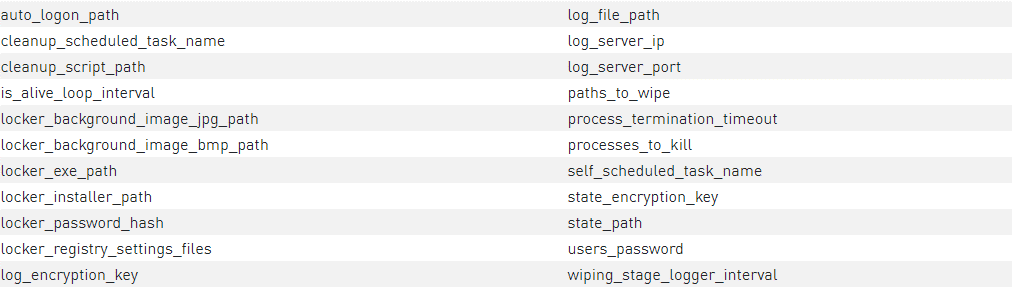

پس از بررسی های بیشتر متوجه شدیم که این بدافزار از نوع وایپر بوده و هدف آن تخریب و حذف اطلاعات بوده و قصدی جهت سرقت اطلاعات نداشته است.

در کل این بدافزار 3 عملیات اصلی را انجام میداد:

تلاش برای جلوگیری از تشخیص آنتی ویروس جهت مخفی ماندن

از بین بردن داده های پیکربندی بوت جهت طولانی کردن فرآیند تعمیر و بازگردانی

قفل کردن و پاک کردن کامل کامپیوترهای شبکه جهت اختلال

حال برویم به سراغ حمله سایبری به سامانه هوشمند سوخت کشور

نخستین خبری که منتشر شد این بود که پمپ بنزین ها دچار اختلال شده اند و بر روی نمایشگر نازل ها عبارت " حمله سایبری 64411 " نمایش داده می شود.

در نتیجه اولین موردی که به ذهنمان آمد این بود که تیم هکری این حمله با تیم هک شرکت راه آهن قطعا یکسان است چون مجدد از شماره 64411 در پیام های خود استفاده کرده اند.

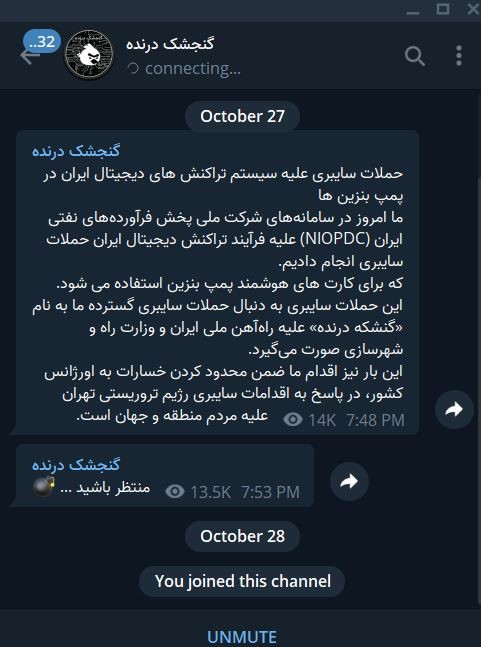

تا 3 روز پیش هیچ گروهی مسئولیت حمله سایبری به شرکت راه آهن و سامانه هوشمند سوخت را برعهده نگرفته بود که ناگهان یک گروه جدید با نام " گنجشک درنده "با انتشار بیانیهای مسئولیت هر دو حمله راه آهن و سامانه هوشمند سوخت را می پذیرد.

آنچه با خواندن این بیانیه متوجه می شوید این است که این گروه یقینا ایرانی نیستند و در بیانیه خود احتمالا از یک مترجم آنلاین استفاده کرده اند.

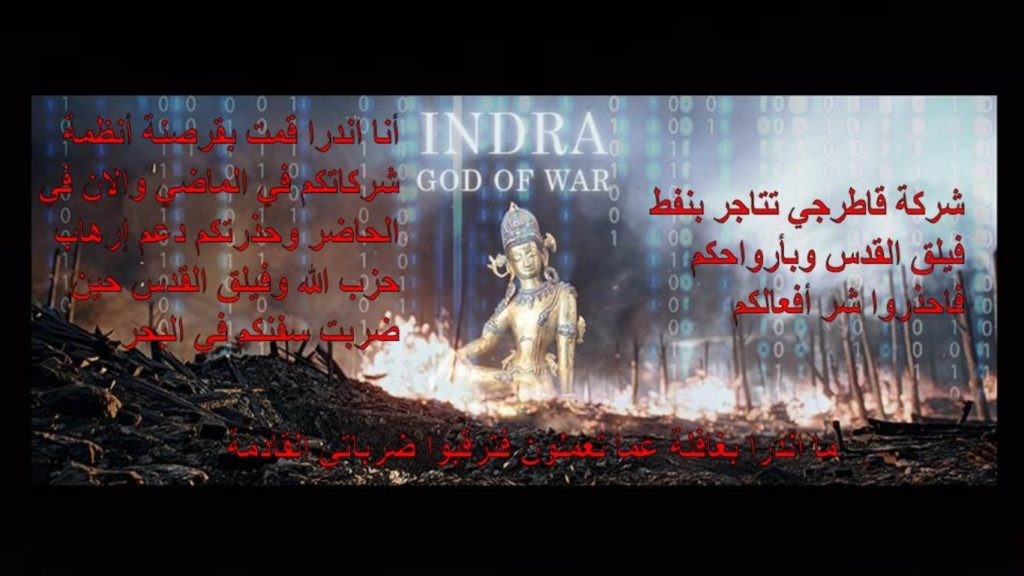

حال سوال این است آیا واقعا گروه گنجشک درنده وجود خارجی دارد؟ برای پاسخ به این سوال بایستی دوباره به هک راه آهن برگشته و بدنبال سرنخمان یعنی INDRA باشیم.

طبق بررسی هایی که کردیم در سال های گذشته برخی شرکت های خاص سوری که با ایران همکاری داشتند هدف حمله این گروه بودند:

سپتامبر 2019: حمله به Alfadelex Trading ، یک شرکت مبادله ارز و خدمات انتقال پول واقع در سوریه.

ژانویه 2020: حمله به خطوط هوایی Cham Wings ، یک شرکت هواپیمایی خصوصی مستقر در سوریه.

فوریه 2020 و آوریل 2020: در اختیار گرفتن زیرساخت شبکه Afrada و Katerji Group، هر دو شرکت در سوریه مستقر هستند.

نوامبر ۲۰۲۰: ایندرا تهدید به حمله به پالایشگاه نفت بنیاس سوریه می کند ، اگرچه مشخص نیست که آیا این تهدید عملی شده است یا خیر.

حال بایستی گروه INDRA را بیشتر بشناسیم، طبق مطالبی که این گروه در توئیتر خود منتشر کرده، هدف هایشان همگی شرکت هایی بوده که با نیروی قدس سپاه پاسداران انقلاب اسلامی و حزب الله لبنان همکاری داشته اند. ولی اگر اندکی با زبان انگلیسی و عربی آشنا باشید متوجه می شوید که بازهم از مترجم آنلاین استفاده شده و زبان اصلی آنان عربی و انگلیسی هم نمی باشد.

حال بایستی منتظر اعلام نظر رسمی مراجع مسئول باشیم و بدانیم گروهی که هم شرکت راه آهن، هم سامانه هوشمند سوخت کشور و هم شرکت های سوری که با ایران در ارتباط بوده اند را هک کرده است و حضور مقتدرانه جمهوری اسلامی ایران در سوریه را در تضاد با اهداف خود میبیند به کدام سازمان یا دولت متخاصم وابسته است.

به قلم علی برموده